La chiamano brute force, forza bruta, ed è un algoritmo in grado di risolvere un problema informatico verificando tutte le soluzioni teoricamente possibili fino a che si...

OFFERTA SPECIALE

OFFERTA SPECIALE

OFFERTA SPECIALE

Tutto il sito - Mese

6,99€ 1 € al mese x 12 mesi

Poi solo 4,99€ invece di 6,99€/mese

oppure

1€ al mese per 3 mesi

Tutto il sito - Anno

79,99€ 9,99 € per 1 anno

Poi solo 49,99€ invece di 79,99€/anno

Perché il problema era questo: l'automatica cancellazione della chiave d'accesso dopo dieci tentativi. Se i codici erano errati, ne conseguiva l'impossibilità di leggere le informazioni criptate. Ne sono venuti a capo così gli inquirenti campani, forse utilizzando un metodo già usato dagli investigatori dell'Fbi americana per il caso della strage di San Bernardino, nel dicembre 2015. Destò scalpore, in quel caso, il rifiuto della Apple a collaborare alle indagini, adducendo motivi di privacy e spiegando che era impossibile bucare un iPhone con dispositivo iOS 8 o superiore. In effetti, da come abbiamo visto, non è proprio così.

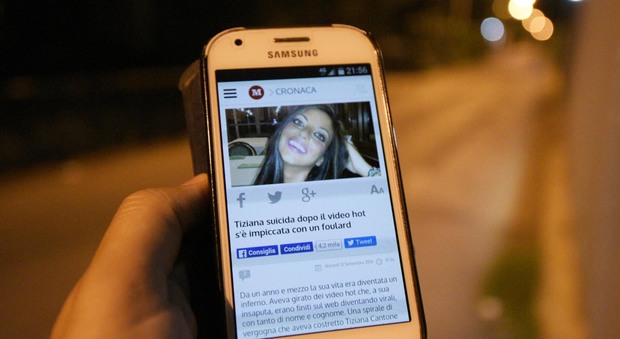

Come nel caso di Tiziana, anche lo smartphone utilizzato dai killer di San Bernardino era un iPhone 5 che proteggeva i dati utilizzando una chiave derivata dalla combinazione di un Id conservato nel processore del device e di un Pin di quattro cifre impostato manualmente. Brute force a parte, sono emerse negli ultimi tempi varie modalità che gli agenti americani potrebbero aver utilizzato per accedere ai dati senza l'aiuto dell'azienda madre. La prima è l'utilizzo di un firmware modificato, un programma basato su una sequenza d'istruzioni per effettuare quello che in gergo tecnico viene definito il jailbreak.

Eppure la Apple non si sarebbe fatta fregare da un firmware non certificato dall'azienda produttrice. E allora? Si è parlato del ricorso a un laser che, in particolare, potrebbe essere stato in grado di rimuovere uno dei sottili strati del processore dell'iPhone, rivelando la chiave nascosta e accedere ai dati senza utilizzare il Pin. Insomma, non certo un gioco da ragazzi e non a caso si è parlato di un esborso di milioni di dollari da parte dell'Fbi per raggiungere il suo obiettivo. Ironia della sorte, pochi mesi dopo un ricercatore di Cambridge, Sergei Skorobogatov, ha dimostrato di poter leggere i dati contenuti in uno dei telefonini Apple avendo accesso fisico al dispositivo e usando apparecchiature acquistabili ovunque per meno di 100 euro.

Continua a leggere su Il Mattino Digital Leggi l'articolo completo su

Il Mattino